Если нажать кнопку Разблокировать, брандмауэр будет разрешать подключения программы.

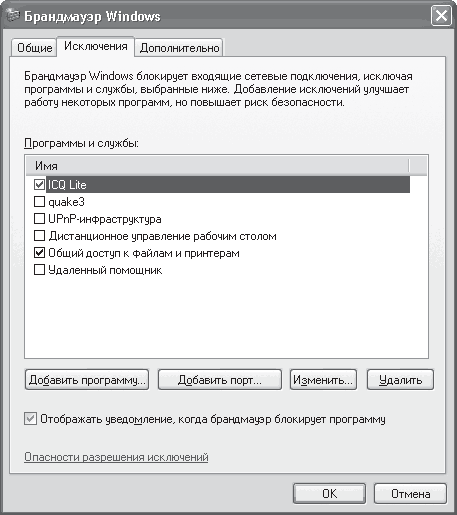

Чтобы в любой момент увидеть и отредактировать список исключений, перейдите в окне брандмауэра на вкладку Исключения (рис. 4.4). Если флажок программы установлен, значит, создаваемые ею подключения разрешены. Если же соответствующий флажок не установлен, то любые подключения программы будут блокироваться брандмауэром Windows.

Рис. 4.4. Список исключений программы

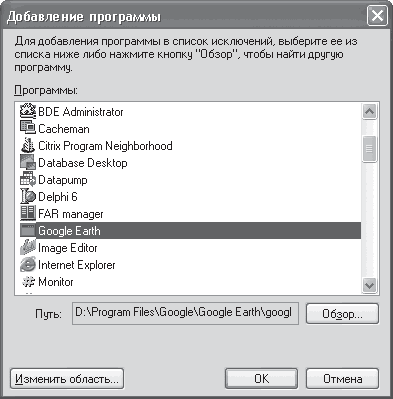

Вы можете добавлять в список исключений любые программы, не дожидаясь того, что брандмауэр перехватит их подключения. Для этого достаточно нажать кнопку Добавить программу и выбрать программу из списка (рис. 4.5).

Рис. 4.5. Добавление программы в список исключений

Если нужной программы в списке нет, всегда можно воспользоваться кнопкой Обзор и найти ее на диске.

Кроме всего прочего, вы можете вручную открыть в брандмауэре порт, через который может общаться программа. Для этого достаточно узнать, с каким портом она работает. Однако это чревато последствиями, поскольку всегда может найтись вредоносная программа, которая воспользуется открытым портом. В этом случае ее уже ничто не остановит.

Блокируем троянских коней, «червей» и программы-шпионы

Когда-то давно, с появлением первых вирусов, главной опасностью было заражение компьютера и офисных документов. В принципе, большой проблемы в этом не было, поскольку антивирусная программа умела справляться с такими вирусами и исправлять поврежденные ими документы.

Немного позже были созданы вирусы, способные своими действиями физически повредить комплектующие компьютера. Так, недавно пользователи страдали от нашествия вирусов, повреждающих микросхему BIOS. При проникновении таких вирусов компьютер не загружался и требовал ремонта.

Последние тенденции написания вирусов – любыми способами проникнуть в компьютер пользователя и украсть важную информацию: документы, адресные книги со списками адресов и т. д. Украденные адреса в дальнейшем используются для рассылки спама, причем в этом случае очень легко обойти фильтр белого списка, так как адрес отправителя подставляется из вашего же списка. В качестве отправителя письма можете быть указаны даже вы сами.

К вирусам такого рода относятся троянские кони и «черви». Они действуют иначе, чем обычные вирусы, поэтому бороться с ними антивирусными программами бесполезно.

Для полного контроля над механизмом передачи и получения информации предназначены специальные программы. Они работают на уровне логических портов компьютера, блокируя или открывая нужные из них. Одной из таких программ является Kerio Personal Firewall.

Принцип действия данной программы прост. Kerio Personal Firewall контролирует все порты, и когда какая-либо программа пытается открыть один из них, на экране появляется вопрос о дальнейших действиях: разрешить или запретить программе проникнуть в компьютер.

После установки Kerio Personal Firewall значок программы появляется в области уведомлений. С его помощью вы можете управлять программой.

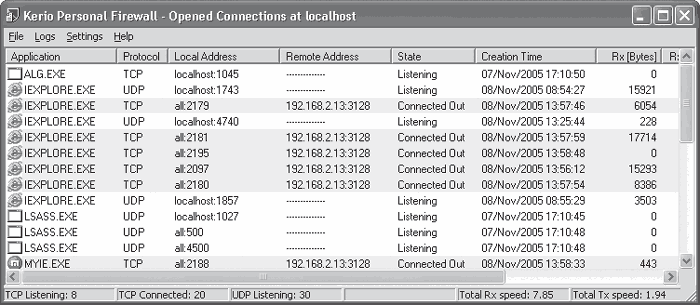

Чтобы просмотреть все открытые в данный момент порты, достаточно дважды щелкнуть на значке программы. При этом появится окно с описанием каждого открытого порта, количеством проходящей через него информации, удаленным IP-адресом и т. п. (рис. 4.6).

Рис. 4.6. Описание программ, открывших локальные порты

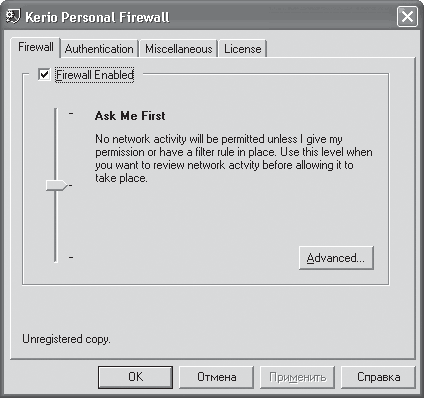

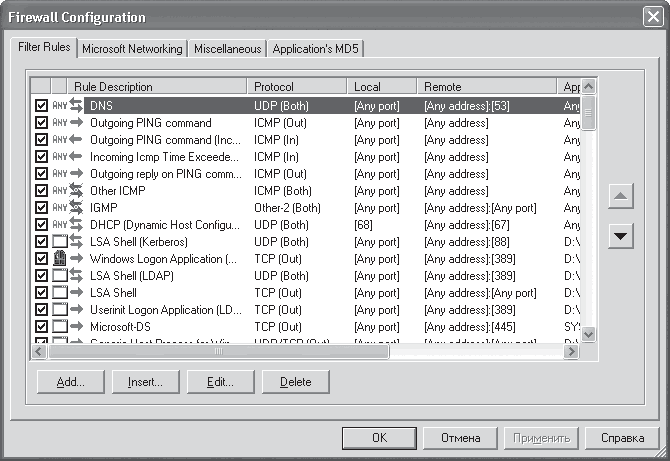

Для управления программой используется административный модуль (рис. 4.7). Чтобы его запустить, выполните команду меню File ? Admin (Файл ? Файл для администратора). Чтобы настроить имеющиеся подключения, следует нажать кнопку Advanced (Дополнительно).

Рис. 4.7. Административный модуль программы

В результате на экране появится список подключений, созданных за время работы программы (рис. 4.8). Кроме этого, вы сможете увидеть характеристики подключений: протокол, порт, приложение, открывшее порт, тип подключения (входящее, исходящее, оба) и т. д.

Рис. 4.8. Настраиваем имеющиеся подключения

Для редактирования списка используйте кнопки Add (Добавить), Insert (Вставить), Edit (Редактировать) и Delete (Удалить), расположенные в нижней части окна.

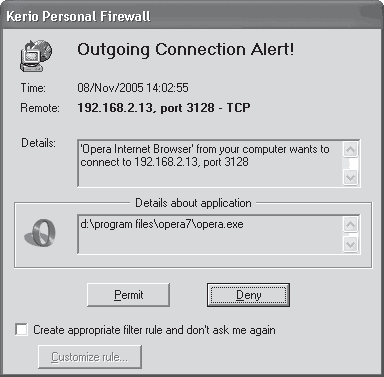

Наиболее интересен механизм настройки разрешения открытия порта, который запускается, когда какое-либо незарегистрированное приложение пытается открыть порт. При этом сразу же появляется окно, показанное на рис. 4.9. По умолчанию выбрана кнопка Deny (Отказать), поэтому, если вы хотите отклонить запрос на открытие порта, просто нажмите клавишу Enter.

Рис. 4.9. Окно настройки разрешения

Если вы уверены, что программа «имеет право» открыть порт, то нажмите кнопку Permit (Разрешить). Чтобы каждый раз при попытке этой программы открыть порт не нажимать кнопку Permit (Разрешить) или Deny (Отказать), можно создать правило, согласно которому брандмауэр будет действовать в такой ситуации.

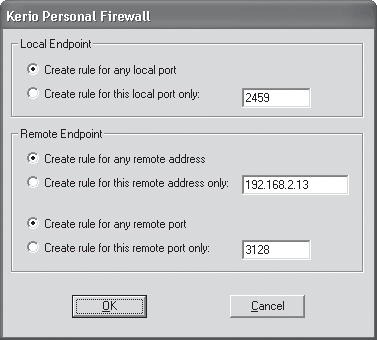

Для создания правила достаточно установить в окне, изображенном на рис. 4.9, флажок Create appropriate filter rule and don't ask me again (Создать подходящее правило фильтра и не спрашивать меня опять) и нажать необходимую кнопку – Permit (Разрешить) или Deny (Отказать). Если вы хотите настроить разрешение более детально, тогда нажмите кнопку Customize rule (Настроить правило) и измените значения необходимых параметров (рис. 4.10).

Рис. 4.10. Создаем правило для подключения

На этом настройку программы можно завершить. Теперь все зависит только от вас: разрешайте открытие портов только тем программам, в «честности» которых вы уверены на сто процентов.

Лечим компьютер от вирусов и троянских коней

Разнообразные вирусы и троянские кони – это настоящее бедствие компьютерного мира. На сегодняшний день по Интернету «разгуливают» сотни распространенных вирусов, которые норовят любым путем попасть в ваш компьютер и хоть чем-то навредить.

Троянские кони причиняют еще больший вред. Однажды незаметно «поселившись» в операционной системе, они проделывают в ней брешь в виде открытого порта, через который могут спокойно передавать и получать нужную информацию.

Чтобы предотвратить бесчинство вирусов и троянских коней, следует обязательно установить антивирусную программу с постоянно обновляемой базой вирусов, которая будет в реальном режиме отслеживать любые атаки со стороны недоброжелателей.

На сегодняшний день существует много антивирусных программ. Наиболее распространены следующие: Doctor Web, KAV Personal, Norton Antivirus и др.

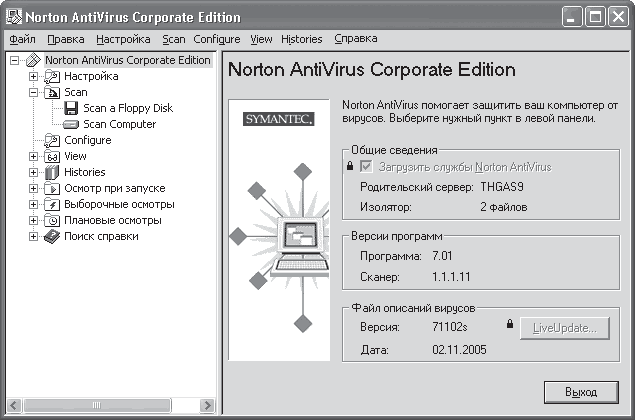

Антивирусный комплекс Norton Antivirus поставляется в двух вариантах: для одного пользователя и корпоративный. Как и все продукты компании Symantec, эта программа зарекомендовала себя отлично.

Кратко рассмотрим антивирусную программу Norton Antivirus Corporate Edition и на примере разберем ее практическое использование.

После запуска программы вы увидите на экране окно, показанное на рис. 4.11. В левой части окна находится древовидная структура, пункты которой выполняют различные функции.

Рис. 4.11. Интерфейс программы Norton Antivirus Corporate Edition

Часть программы, называемая монитором, постоянно находится в памяти компьютера и при необходимости запускает механизм обезвреживания обнаруженного вируса. Кроме этого, имеется возможность внеплановой проверки компьютера на вирусы.